Google Chrome浏览器阻止了端口10080,以阻止NAT滑流攻击

目前不清退的交易所推荐:

1、全球第二大交易所OKX欧意

国区邀请链接: https://www.myts3cards.com/cn/join/1837888 币种多,交易量大!

国际邀请链接:https://www.okx.com/join/1837888 注册简单,交易不需要实名,新用户能开合约,币种多,交易量大!

2、老牌交易所比特儿现改名叫芝麻开门 :https://www.gate.win/signup/649183

全球最大交易所币安,国区邀请链接:https://accounts.binance.com/zh-CN/register?ref=16003031币安一向重视合规,早在2017年就已经退出中国大陆市场,注册不了请用香港IP地址,居住地选中国,认证照旧,邮箱推荐如gmail、outlook。

Google Chrome现在阻止HTTP,HTTPS和FTP访问TCP端口10080,以防止这些端口在NAT Slipstreaming 2.0攻击中被滥用。

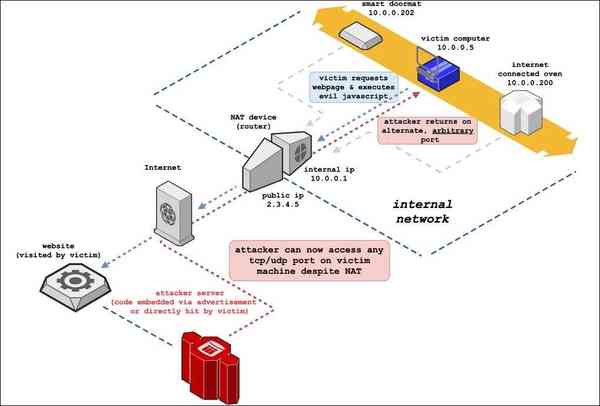

去年,安全研究员Samy Kamkar披露了NAT Slipstreaming漏洞的 新版本,该漏洞 使恶意网站上的脚本绕过访问者的NAT防火墙并访问访问者内部网络上的任何TCP / UDP端口。

使用这些漏洞,威胁参与者可以执行广泛的攻击,包括修改路由器配置并获得对专用网络服务的访问权限。

由于此漏洞仅适用于由路由器的应用程序级别网关(ALG)监视的特定端口,因此浏览器开发人员一直在阻止易受攻击的端口,这些端口不会收到大量流量。

目前,谷歌浏览器正在阻止端口69、137、161、554、1719、1720、1723、5060、5061和6566上的FTP,HTTP和HTTPS访问。

今天,谷歌已经表示,他们打算阻止Chrome中的TCP端口10080,Firefox自2020年11月以来已经禁止了该端口。

在有关是否应阻止该端口的讨论中,浏览器开发人员确定Amanda备份软件和VMWare vCenter使用了该端口,但不受该端口的影响。

关于阻塞端口10080的最令人担忧的一点是,某些开发人员可以将其用作端口80的替代产品。

Google Chrome开发人员亚当·赖斯(Adam Rice)解释说: “对于HTTP来说,它是一个有吸引力的端口,因为它以“ 80”结尾,并且不需要root特权即可在Unix系统上进行绑定。

为了允许开发人员继续使用此端口,Rice将添加一个企业策略,开发人员可以使用该策略来覆盖该块。

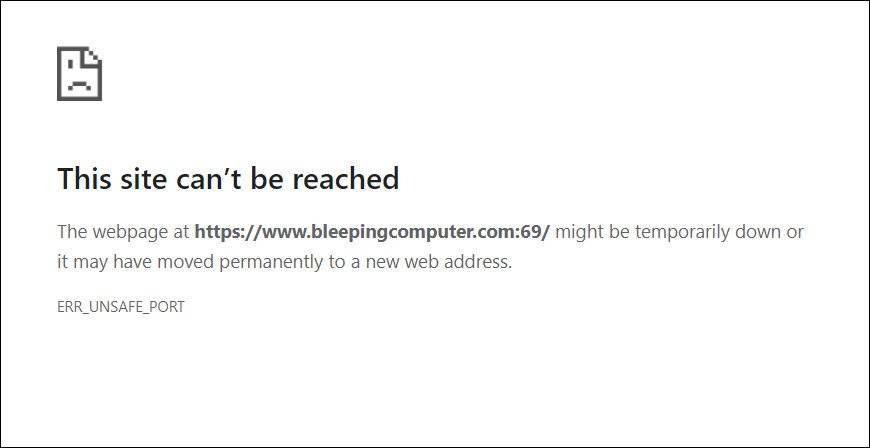

一旦端口被阻塞,用户在尝试访问该端口时将看到一条错误消息,指出“ ERR_UNSAFE_PORT”,如下所示。

如果您当前在端口10080上托管网站,则可能需要考虑使用其他端口来允许Google Chrome浏览器继续访问该网站。

目前不清退的交易所推荐:

1、全球第二大交易所OKX欧意

国区邀请链接: https://www.myts3cards.com/cn/join/1837888 币种多,交易量大!

国际邀请链接:https://www.okx.com/join/1837888 注册简单,交易不需要实名,新用户能开合约,币种多,交易量大!

2、老牌交易所比特儿现改名叫芝麻开门 :https://www.gate.win/signup/649183