微软再次建议禁用 Print Spooler 以防范新的 0-day 漏洞

admin

2023-08-01 19:09:02

0次

- 点击进入:ChatGPT工具插件导航大全

微软披露了 Windows 中另一个与打印相关的漏洞。由于微软的调查仍在进行中,CVE 目前透露的信息很少。

根据提供的信息,这是一个影响Windows Print Spooler的远程代码执行漏洞。

当 Windows Print Spooler 服务不正确地执行特权文件操作时,存在远程执行代码漏洞。成功利用此漏洞的攻击者可以使用 SYSTEM 权限运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。

由于研究仍在进行中,微软没有列出该公司 Windows 操作系统的受影响版本和版本。所有版本的 Windows 都受到 PrintNightmare 的影响,新的 0-day 漏洞可能也会影响所有版本。

微软指出,它正在开发一个安全补丁,一旦发布,它可能会作为带外补丁发布。

解决方法:禁用打印后台处理程序

Microsoft 保护系统免受针对新的 Print Spooler 漏洞的攻击的解决方法是禁用 Print Spooler。禁用 Print Spooler 的缺点是打印变得不可用。

通过 PowerShell 禁用打印后台处理程序

- 打开开始。

- 键入 PowerShell。

- 选择以管理员身份运行。

- 运行Get-Service -Name Spooler以获取打印后台处理程序的状态-

- 运行Stop-Service -Name Spooler -Force以停止 Print Spooler 服务。

- 运行Set-Service -Name Spooler -StartupType Disabled将服务的启动类型设置为禁用,这样它就不会在系统启动时被激活。

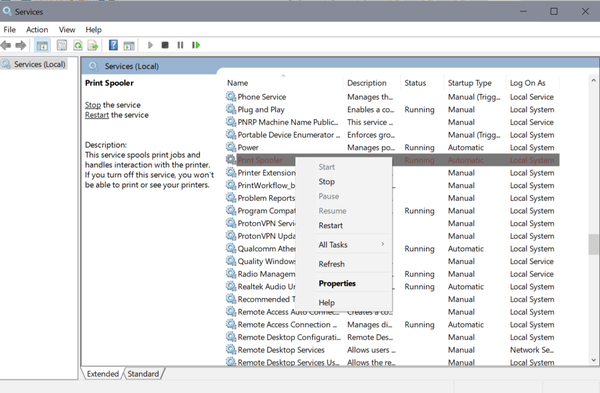

通过服务禁用打印后台处理程序

![]()

您还可以使用服务管理界面来停止 Print Spooler 服务并将其启动类型设置为禁用。

- 打开开始。

- 键入 services.msc

- 找到 Print Spooler 服务。该列表默认按字母顺序排序。

- 右键单击 Print Spooler 并选择停止。

- 双击打印后台处理程序。

- 将启动类型设置为禁用。

- 选择确定。

解决方法的效果

如果 Print Spooler 服务未运行,您将无法再在设备上进行打印。您可以根据需要启用它,例如在您在设备上开始新的打印作业之前的那一刻,然后再次将其关闭。

相关内容

热门资讯

Windows 11 和 10...

Windows 11/10 文件夹属性中缺少共享选项卡 – 已修复

1.检查共享选项卡是否可用

右键...

事件 ID 7034:如何通过...

点击进入:ChatGPT工具插件导航大全 服务控制管理器 (SCM) 负责管理系统上运行的服务的活动...

Radmin VPN Wind...

Radmin VPN 是一款免费且用户友好的软件,旨在牢固地连接计算机以创建一个有凝聚力的虚拟专用网...

Hive OS LOLMine...

目前不清退的交易所推荐:

1、全球第二大交易所OKX欧意

国区邀请链接: https://www.m...

如何修复 Steam 内容文件...

Steam 内容文件锁定是当您的 Steam 文件无法自行更新时出现的错误。解决此问题的最有效方法之...

Hive OS 部署 PXE ...

目前不清退的交易所推荐:

1、全球第二大交易所OKX欧意

国区邀请链接: https://www.m...

如何在电报Telegram中隐...

点击进入:ChatGPT工具插件导航大全 在Android上的电报中隐藏您的电话号码

您可以通过切换...

在 iCloud 上关闭“查找...

如果您是 Apple 的长期用户,您肯定会遇到过 Find My 应用程序,它本机安装在 iPhon...

farols1.1.501.0...

faro ls 1.1.501.0(64bit)可以卸载,是一款无需连接外部PC机或笔记本计算机即可...

如何在Instagram上扫描...

如何在Instagram上扫描名称标签/ QR?

总而言之,您可以通过大约四种不同的方法来扫描这些I...